Invasão de sistema do CNJ e falso mandado de prisão contra Moraes: entenda o que levou à prisão do hacker

Segundo decisão expedida por Moraes, Walter Delgatti disse que o sistema do CNJ apresentava fragilidades como falta de verificação em duas etapas, senhas frágeis e de fácil dedução e descuido dos administradores

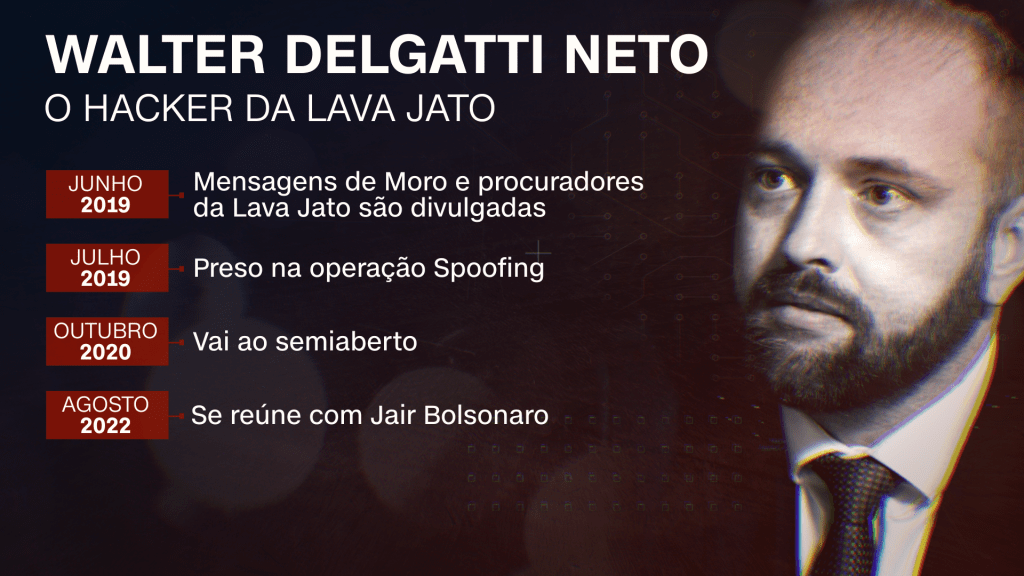

O hacker Walter Delgatti, que ficou conhecido pelo acesso de mensagens da Operação Lava Jato, foi preso pela Polícia Federal (PF) nesta quarta-feira (2). A Operação 3FA teve como principal foco esclarecer uma invasão aos sistemas do Conselho Nacional de Justiça (CNJ) e a inserção de documentos e alvarás de soltura falsos.

Os crimes investigados pela PF ocorreram entre os dias 4 e 6 de janeiro de 2023, quando teriam sido inseridos no Banco Nacional de Mandados de Prisão (BNMP), do sistema do CNJ, 11 alvarás de soltura de indivíduos presos por motivos diversos, além de um mandado de prisão falso contra o ministro Alexandre de Moraes, do Supremo Tribunal Federal (STF).

O mandado de prisão fraudulento contava com a assinatura do próprio ministro. A falsa decisão dizia: “expeça-se o competente mandado de prisão em desfavor de mim mesmo, Alexandre de Moraes”. Um trecho ainda apresentava a expressão “Faz o L”, usada por críticos do presidente Luiz Inácio Lula da Silva (PT).

De acordo com a PF, as inserções fraudulentas ocorreram após invasão criminosa aos sistemas em questão, com a utilização de credenciais falsas obtidas de forma ilícita, conduta mediante a qual o(s) criminoso(s) passaram a ter controle remoto dos sistemas.

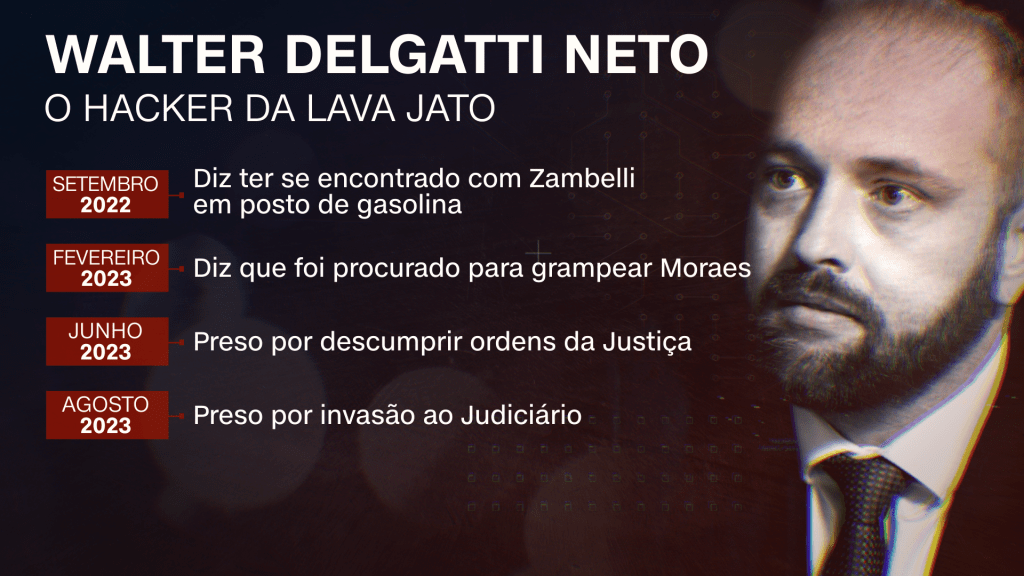

O caso passou para a competência do Supremo Tribunal Federal (STF) após a suspeita de envolvimento da deputada Carla Zambelli (PL-SP). Segundo os investigadores, Delgatti teria invadido os sistemas entre setembro e dezembro de 2022 a pedido de Zambelli, com o objetivo de expor vulnerabilidades do Poder Judiciário pouco antes das eleições.

A operação da PF desta quarta-feira foi autorizada pelo ministro do STF Alexandre de Moraes. Na decisão do ministro, Moraes cita o depoimento de Delgatti à PF prestado em 27 de junho.

Foi neste depoimento que o hacker acusou Zambelli de ter contratado seus serviços, e também detalhou como foi o processo de invasão dos sistemas.

Sistemas do CNJ possuíam senhas frágeis sem verificação em duas etapas

De acordo com a decisão expedida por Moraes, Walter Delgatti disse que o sistema do CNJ apresentava fragilidades como falta de verificação em duas etapas, senhas frágeis e de fácil dedução e descuido dos administradores.

Delgatti teria admitido a autoria da invasão ao Banco Nacional de Mandados de Prisão do Conselho Nacional de Justiça e entregou espontaneamente um pendrive com todos os códigos fonte do CNJ.

“O declarante confessa ter sido o responsável pela invasão do sistema do CNJ, sendo que fez vídeos, prints e criou um PDF com o passo-a-passo demonstrando como invadiu”, diz um trecho da decisão.

Além disso, segundo o documento, o hacker ainda teria acesso a determinados sistemas do CNJ, “a exemplo do SINAPSE, CODEX, SISBA]UD, NEXUS e KEYCLOAK (inteligência artificial), etc”.

Delgatti teria dito que a invasão ocorreu da seguinte forma: “o declarante sabia de um bug no site do GITHUB, que dava acesso a arquivos ‘secrets’ e arquivos que armazenam chaves e tokens de APis, que são acessíveis apenas ao proprietário do código; o GITHUB só foi corrigido há um mês; realizou buscas por ‘jus.br’ e encontrou um token que dava acesso ao GITLAB do CNJ e, neste arquivo, também continha usuário e senha de um robô que era usado para solucionar problemas nos códigos; tal robô tinha acesso total (usuário master), sem sequer confirmação em 2 (duas) etapas, tendo todos os privilégios de acesso à plataforma (usuário root).”

Depois disso, o hacker disse que criou um código em python, que realizou o download de todos os códigos fontes, inclusive os privados, do CNJ.

Segundo a decisão de Moraes, Delgatti também disse que a mesma senha era utilizada para acessar uma plataforma auxiliar chamada “GIRA”, na qual se discutiam os problemas e vulnerabilidades do sistema, e através dos comentários nessa plataforma ele entendeu como o sistema funcionava.

Após três meses analisando linha por linha de cada código, o hacker teria se deparado com um usuário e uma senha que dariam acesso ao sistema NEXUS, e que quando ele testou essa mesma senha na INTRANET do CNJ, conseguiu entrar com êxito, já que essa senha também não contava com verificação em duas etapas.

Depois de acessar a intranet, ele passou a ter acesso ao servidor de produção do CNJ, onde estavam todas as senhas de bancos de dados e as chaves de acesso via API aos kubernets (ferramenta que realiza a divisão de cada aplicação ligada ao servidor).

Conforme consta na decisão do ministro, Delgatti teria dito que “as senhas do sistema do CNJ eram muito frágeis, a exemplo de ‘123mudar’, ‘cnj123’ e ‘p123456’, ou seja, de fácil dedução, sendo que o LDAP que controlava os acessos de VPNs tinha como senha do administrador ‘123mudar’, que era muito comum em 2002, quando se criavam e-mails”.